Spring Core Java çerçevesindeki ‘Spring4Shell’ adlı yeni bir sıfırıncı gün güvenlik açığı genel olarak açıklandı ve uygulamalarda kimliği doğrulanmamış uzaktan kod yürütülmesine izin verdi.

Spring, yazılım geliştiricilerin Java uygulamalarını kurumsal düzeyde özelliklerle hızlı ve kolay bir şekilde geliştirmesine olanak tanıyan çok popüler bir uygulama çerçevesidir. Bu uygulamalar daha sonra Apache Tomcat gibi sunucularda gerekli tüm bağımlılıklara sahip bağımsız paketler olarak dağıtılabilir.

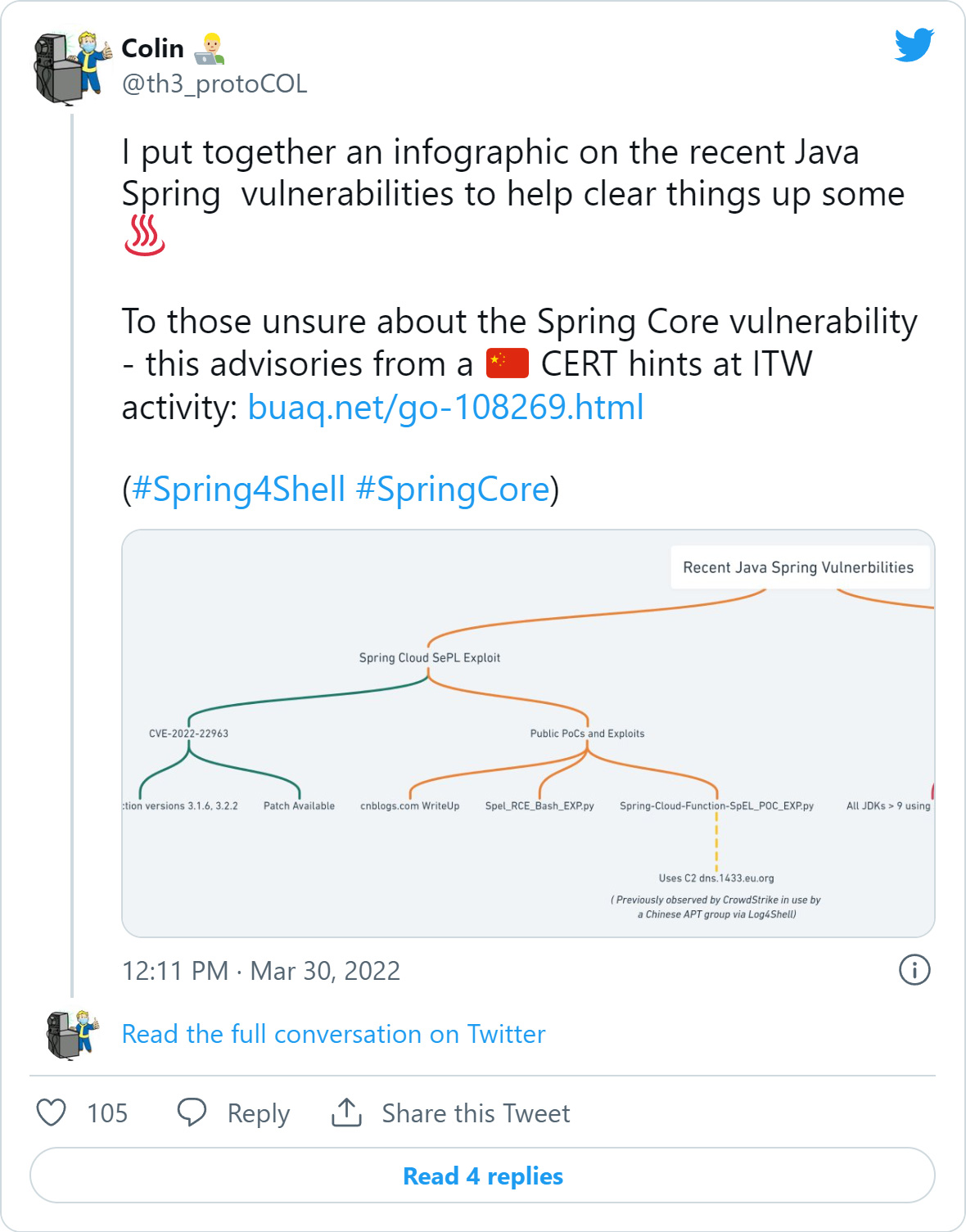

Dün, yeni bir Spring Cloud Function güvenlik açığı şu şekilde izlendi: CVE-2022-22963 yakında takip edilecek olan Kavram Kanıtı ile birlikte açıklandı.

Ancak, daha kritik bir Spring Core uzaktan kod yürütme güvenlik açığıyla ilgili bilgiler daha sonra QQ sohbet hizmetinde dolaşıyordu ve bir Çin siber güvenlik sitesi.

Artık Spring4Shell olarak adlandırılan bu yeni Spring RCE güvenlik açığı, yalnızca Java 9 ve üzeri sürümlerde çalışan Spring uygulamalarını etkiler ve iletilen bağımsız değişkenlerin güvenli olmayan seri durumdan çıkarılmasından kaynaklanır.

Bugün, bu sıfır günlük güvenlik açığı için bir istismar, kısaca sızdırılmış ve ardından kaldırıldı, ancak siber güvenlik araştırmacıları kodu indirene kadar değil.

O zamandan beri, çok sayıda siber güvenlik araştırmacısı ve güvenlik firması, güvenlik açığının geçerli olduğunu ve önemli bir endişe kaynağı olduğunu onayladı.

Siber güvenlik firması Praetorian da hatayı doğruladı, ancak onu doğru şekilde kullanmak için belirli yapılandırmalara dayandığını söyledi.

Praetorian, “Sömürü, DataBinder’ın etkin olduğu bir uç nokta gerektirir (örneğin, istek gövdesindeki verilerin kodunu otomatik olarak çözen bir POST isteği) ve büyük ölçüde uygulama için sunucu uygulaması kapsayıcısına bağlıdır,” dedi Praetorian. Blog yazısı.

“Örneğin, Spring, Apache Tomcat’e dağıtıldığında, WebAppClassLoader’a erişilebilir, bu da bir saldırganın alıcıları ve ayarlayıcıları çağırarak sonuçta diske kötü amaçlı bir JSP dosyası yazmasına olanak tanır.”

“Ancak, Spring, Gömülü Tomcat Servlet Container kullanılarak dağıtılırsa, sınıf yükleyici, sınırlı erişime sahip bir LaunchedURLClassLoader olur.”

“Belirli yapılandırmalarda, yalnızca bir saldırganın savunmasız bir sisteme hazırlanmış bir POST isteği göndermesini gerektirdiğinden, bu sorunun istismarı basittir. Ancak, farklı yapılandırmaların kullanılması, saldırganın etkili olacak yükleri bulmak için ek araştırma yapmasını gerektirecektir. “

Bununla birlikte, araştırmacılar BleepingComputer’a Spring’in Apache Tomcat ile yaygın olarak kullanıldığını, bunun da yaygın kötüye kullanım için büyük bir potansiyel olduğu anlamına geldiğini söylediler.

Daha da kötüsü, BleepingComputer’a birden çok kaynak tarafından Spring4Shell güvenlik açığından saldırılarda aktif olarak yararlanıldığı söylendi.

Praetorian’ın blog gönderisi, Spring Core DataBinder işlevine belirli ‘kalıpların’ geçirilmesine izin vermeyerek Spring4Shell saldırılarını kısmen azaltmanın bir yolunu açıklar.

Bu güvenlik açığının şu anda bir yaması bulunmadığından, Spring uygulamalarını kullanan yöneticilerin bu azaltıcı önlemleri mümkün olan en kısa sürede dağıtmaları önemle tavsiye edilir.

Bu yeni Log4Shell mi?

Spring, Java uygulamaları için çok popüler bir uygulama çerçevesidir ve tehdit aktörleri savunmasız uygulamaları taradıkça bunun yaygın saldırılara yol açabileceğine dair önemli endişeleri artırmaktadır.

Sömürü, savunmasız bir uygulamaya yönelik basit bir HTTP POST gerektirdiğinden, tehdit aktörleri İnterneti tarayan ve savunmasız sunuculardan otomatik olarak yararlanan komut dosyaları oluşturabilecektir.

Tehdit aktörleri, sunucuda komutları yürütmek için bu istismarları kullanabilir ve bu da cihaza tam uzaktan erişime izin verir.

Bu saldırı senaryosu, Aralık ayında gördüklerimizi hatırlatıyor. Log4j sunucularının toplu kullanımı kullanmak Log4Shell istismarları ile kötü amaçlı yazılım yükle ve fidye yazılımı saldırıları yapmak.

Bu senaryonun gerçekleşmesini önlemek için, yöneticinin Praetorian tarafından sağlanan azaltmaları mümkün olan en kısa sürede uygulaması şiddetle tavsiye edilir.

Güncelleme /3/30/22 16:45 EST: Birden çok kaynak, güvenlik açığından saldırılarda aktif olarak yararlanıldığını belirtiyor.