Güvenlik analistleri, işlemlerin imzalanmasından sorumlu güvenilir yürütme ortamını (TEE) sağlayan MediaTek çiplerine dayanan Xiaomi akıllı telefonlarında bulunan ödeme sisteminde güvenlik sorunları buldu.

Saldırganlar, üçüncü taraf ayrıcalıksız bir uygulama kullanarak sahte ödeme paketleri imzalamak için zayıflıklardan yararlanabilir.

Böyle bir saldırının sonuçları, ödeme hizmetini kullanılamaz hale getirmek veya kullanıcının mobil cüzdanından tehdit aktörünün hesabına işlemleri imzalamak olacaktır.

Mobil ödemelerin ve Xiaomi telefonlarının özellikle Asya pazarlarında ne kadar yaygın olduğu göz önüne alındığında, bilgisayar korsanlarının yararlanabileceği para havuzunun milyarlarca ABD doları olduğu tahmin ediliyor.

Xiaomi’de güvenilir ortam

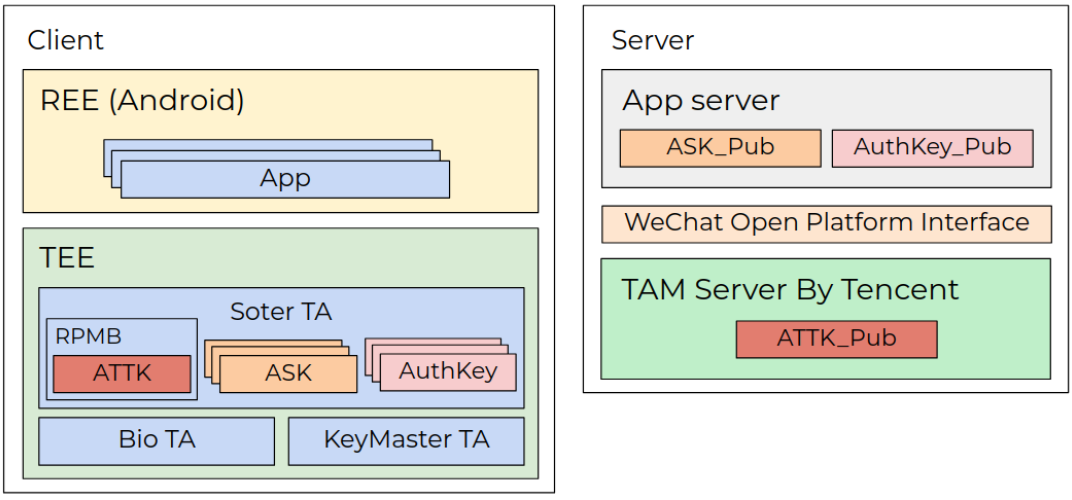

MediaTek çipi üzerinde çalışan Xiaomi telefonları, işlemlerin imzalanması için gerekli güvenlik anahtarlarının depolanması için ayrı bir sanal yerleşim oluşturan “Kinibi” TEE mimarisini kullanır.

Bu alan, ödeme yeteneklerini entegre etmek için üçüncü taraf uygulamalar için bir API sağlayan ‘Tencent Soter’ gömülü mobil ödeme çerçevesi de dahil olmak üzere güvenlik yönetiminden sorumlu Xiaomi’nin “thhadmin”i gibi güvenilir uygulamaları çalıştırmak için tasarlanmıştır.

Toplu olarak bir milyardan fazla kullanıcısı olan WeChat Pay ve Alipay gibi uygulamalar, ödeme paketlerini güvenli bir şekilde doğrulamak ve finansal işlemleri etkinleştirmek için ‘Tencent Soter’ API’sine güveniyor.

Xiaomi’nin güvenilir alanına saldırmak

Güvenlik araştırmacıları Kontrol Noktası Xiaomi’nin kullandığı güvenilir uygulama biçiminde, yani sürüm denetimi eksikliğinde bir kusur buldular. Bu, bir tehdit aktörünün daha yeni, daha güvenli bir uygulamayı daha eski, savunmasız bir sürümle değiştirebileceği anlamına gelen bir sürüm düşürme saldırısının kapısını açar.

Araştırmacılar, Tencent Soter güvenilir uygulamasında, bir saldırganın özel anahtarları çıkarmasına ve ayrıcalığı olmayan bir kullanıcı bağlamında sahte ödeme paketleri imzalamasına olanak tanıyan başka bir güvenlik açığını (CVE-2020-14125) kullanabildi.

MIUI 12.5.6.0’daki ‘thhadmin’ uygulamasının üzerine MIUI 10.4.1.0’dakinin üzerine yazarak, bir dizi istismar olanağı açarak Xiaomi ve MediaTek güvenlik yamalarını atladılar.

Aşağıdaki Java kodunu kullanarak Soter uygulamasında initSigh işlevi çağrıldıktan sonra, SoterService proxy olarak kullanılarak iletişim bağlantısı kurulur.

.png)

nasıl güvende kalınır

MediaTek tabanlı Xiaomi telefon kullanıcıları için, CVE-2020-14125 güvenlik açığını gideren Haziran Android 2022 güvenlik güncellemelerini uygulamak önemlidir.

Soter anahtar sızıntısı kusuru üçüncü taraf bir sorundur ve Xiaomi yalnızca satıcının bir düzeltme üzerinde çalıştığını doğrulayabilir, bu nedenle gelecekte bir yama mevcut olmalıdır.

Mobil ödemeleri tamamen devre dışı bırakamıyorsanız, cihazınızda yüklü uygulama sayısını en aza indirmeye çalışın, işletim sisteminizi güncel tutun ve şüpheli eylemleri algılayıp durdurabilen bir mobil güvenlik paketi kullanın.