Çin merkezli tehdit aktörleri, belirli kişileri bir Avustralya haber medya kuruluşunu taklit eden sahte bir kişiye yönlendirerek Güney Çin Denizi’ndeki Avustralya devlet kurumlarını ve rüzgar türbini filolarını hedef alıyor.

Kurbanlar, baştan çıkarıcı yemler içeren kimlik avı e-postaları aldıktan sonra dolandırıcı siteye girdi ve ScanBox keşif çerçevesinden kötü niyetli bir JavaScript yükü aldı.

Kampanya bu yıl Nisan-Haziran ayları arasında etkindi ve yerel ve federal Avustralya Devlet kurumlarındaki, Avustralya haber medya kuruluşlarındaki ve Güney Çin Denizi’ndeki rüzgar türbinlerinin bakımını sağlayan küresel ağır sanayi üreticilerindeki insanları hedef aldı.

Kampanyayı gözlemleyen Proofpoint ve PwC’deki (PricewaterhouseCoopers) güvenlik araştırmacıları, hedefin siber casusluk olduğunu değerlendiriyor. Aktiviteyi, APT40 (aka TA423, Leviathan, Red Ladon) olarak izlenen bir tehdit grubundan takip edilen Çin merkezli bir gruba orta derecede güvenle atfediyorlar.

ScanBox kampanyası

ScanBox, geçmişte en az altı Çin merkezli tehdit aktöründen gelen birden fazla saldırıda görüldü ve araç setinin en az 2014’ten beri kullanıldığını gösteren yeterli kanıt var.

.png)

kaynak: Proofpoint

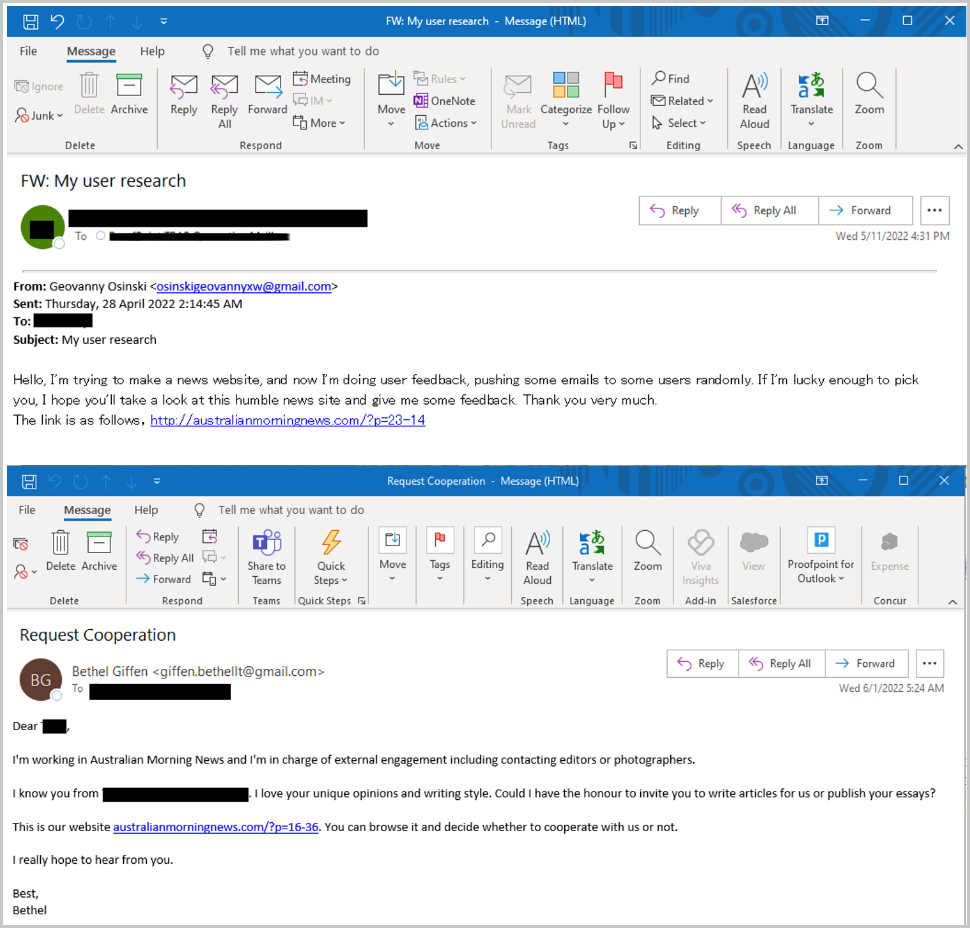

Proofpoint’in bugün yayınladığı bir rapor, kimlik avı e-postalarının Gmail ve Outlook e-posta adresleri kullanılarak çeşitli dalgalar halinde hedeflere teslim edildiğini belirtiyor.

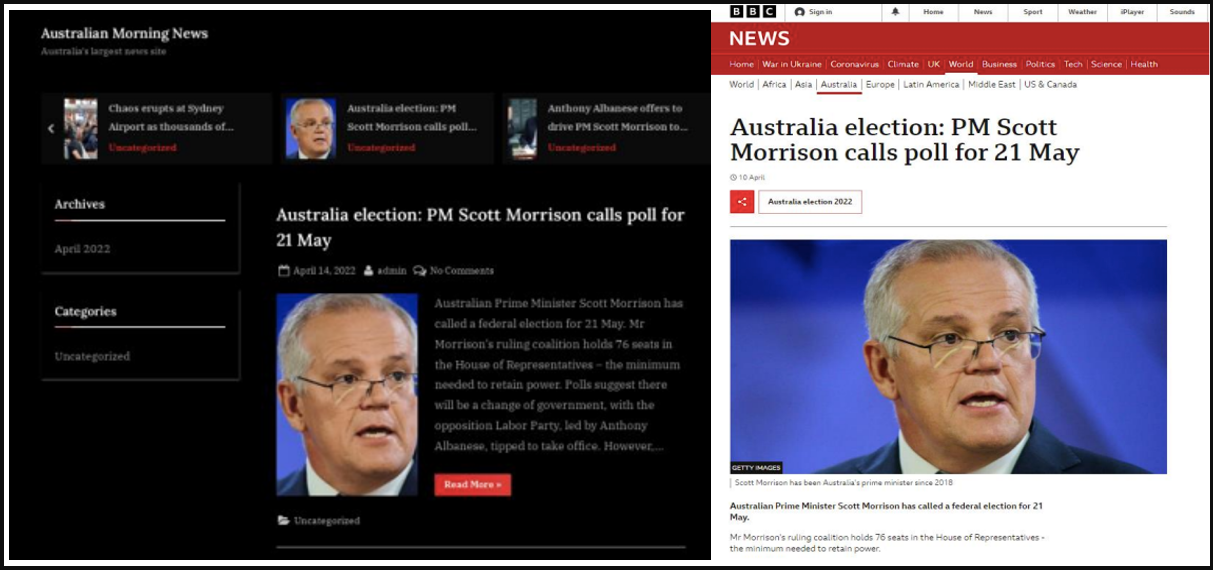

Gönderen, sahte bir medya kuruluşu olan “Avustralya Sabah Haberleri”nin bir çalışanı olarak poz verdi ve kötü amaçlı web sitesine bir URL ekledi. Site, çeşitli meşru haber portallarından kopyalanan içeriğe sahipti.

Araştırmacılar, URL’lerin her bir hedef için benzersiz değerler içerdiğini söylüyor, ancak her durumda aynı sayfaya ve kötü niyetli yüke yol açtılar.

Sahte web sitesinin ziyaretçilerine JavaScript yürütme ve aşamalı modül yükleme yoluyla ScanBox çerçevesinin bir kopyası sunuldu.

“ScanBox, JavaScript kodunu tek bir blokta veya Nisan 2022 kampanyasında olduğu gibi eklenti tabanlı, modüler bir mimari olarak sunabilir.” Proofpoint’i açıklar.

.png)

Rapor ayrıca, tüm kodun teslim edilmesinin tehdit aktörlerine tercih edilebileceğini açıklıyor. Ancak, çökmeler ve hatalar riski taşır ve araştırmacıların dikkatini çekebilir, bu nedenle seçici eklenti yüklemesi seçilmiştir.

ScanBox çerçevesinde bulunan modüller şunları içerir:

- Keylogger: bir ScanBox iframe içinde gerçekleştirilen tuşa basışları kaydeder.

- Tarayıcı eklentileri: yüklü tarayıcı eklentilerini tanımlar

- Tarayıcı parmak izi: Kurbanın tarayıcı teknik özelliklerini tanımlar ve analiz eder

- Eş bağlantısı: WebRTC’yi API’ler üzerinden gerçek zamanlı iletişime uygular

- Güvenlik kontrolü: Kurbanın makinesinde Kaspersky güvenlik araçlarının kurulu olup olmadığını kontrol eder

Çerçeve kurbanın makinesine monte edildikten ve seçilen eklentiler yüklendikten sonra, komuta ve kontrol (C2) iletişimini kurar ve kurban profil verilerini, teknik ayrıntıları ve keşif ve temel casusluk için faydalı bilgileri göndermeye başlar.

Haziran 2022’de gözlemlenen bazı durumlarda, tehdit aktörleri, Meterpreter’i yüklemek için bir DLL Stager indiren COVID-19 pasaport hizmetleri yemlerini kullanan Avustralya Deniz Savunma, petrol ve petrol ve derin su sondaj firmalarını hedef aldı.

Geçmiş operasyonlara bağlantılar

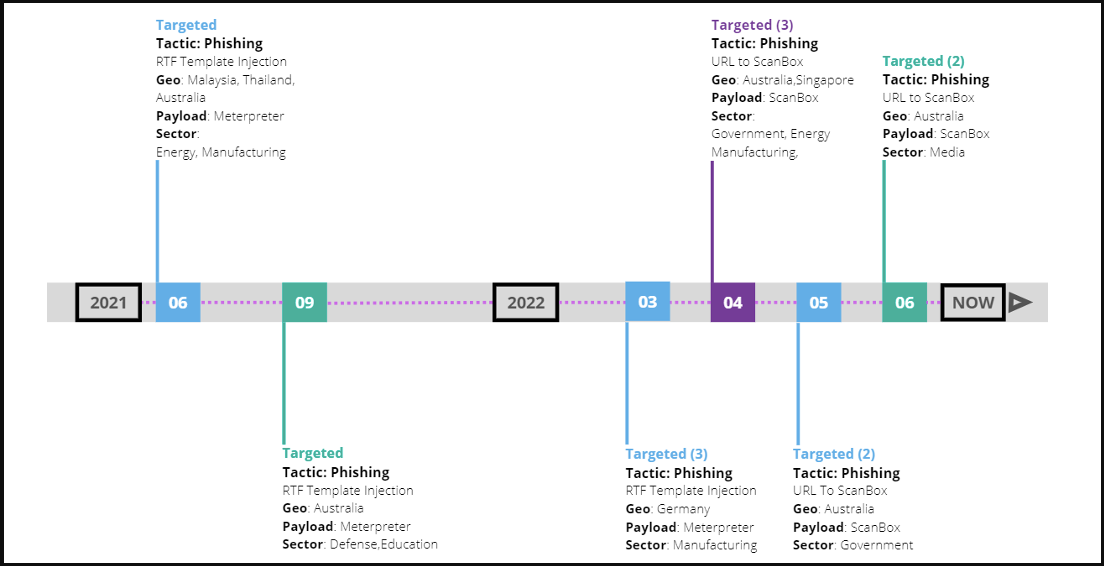

Proofpoint, hedefleme yöntemleri ve araçlarından elde edilen son kanıtlara dayanarak, 2022 kampanyasının, APT40’ın Mart 2021’den beri yürütmekte olduğu aynı istihbarat toplama görevinin üçüncü aşaması olduğu sonucuna varıyor.

O zamanlar tehdit aktörleri, RTF Şablonu enjeksiyonu yapmak ve kurbanların makinelerine Meterpreter yüklemek için “Avustralya” ve “Herald Sun” gibi haber kuruluşlarının kimliğine büründü. APT40 kampanyalarında ScanBox kullanımı 2018 yılında da görüldü.

Tehdit aktörünün ABD Adalet Bakanlığı’nı Temmuz 2021’de APT40 üyelerini suçlamak.