AquaSec’teki tehdit analistleri, Eylül ayının başından bu yana bal küplerinde TeamTNT faaliyeti belirtileri tespit ettiler ve bu, kötü şöhretli hack grubunun tekrar faaliyete geçtiğine inanmalarına yol açtı.

TeamTNT, Kasım 2021’de bıraktığını duyurdu ve gerçekten de o zamandan bu yana ilgili gözlemlerin çoğu, otomatik komut dosyaları gibi geçmiş enfeksiyonların kalıntılarını içeriyordu, ancak yeni yük yok.

Bununla birlikte, son saldırılar TeamTNT ile bağlantılı çeşitli imzalar taşıyor ve çete tarafından daha önce dağıtılan araçlara dayanıyor ve bu da tehdit aktörünün büyük olasılıkla geri dönüş yapacağını gösteriyor.

Bitcoin şifrelemesini hedefleme

Araştırmacılar, iddia edilen yeni TeamTNT saldırılarında üç saldırı türünün kullanıldığını gözlemlediler; bunlardan en ilginç olanı, Bitcoin şifreleme çözücülerini çalıştırmak için ele geçirilen sunucuların hesaplama gücünü kullanmaktı.

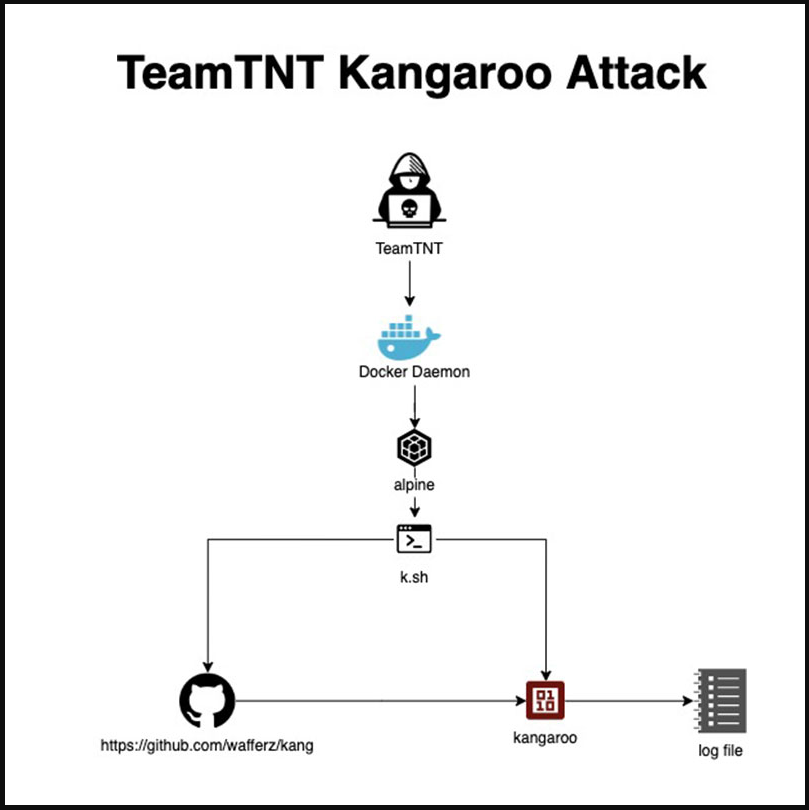

Pollard’ın Kangaroo WIF çözücüsünü kullandığı için “Kanguru saldırısı” olarak adlandırılan saldırı, savunmasız Docker Daemon’larını tarar, bir AlpineOS görüntüsü dağıtır, bir komut dosyası (“k.sh”) bırakır ve sonunda çözücüyü GitHub’dan getirir.

Pollard’ın Kangurusu aralıklı ECDLP (Eliptik Eğri Ayrık Logaritma Problemi) çözücü algoritması bir kırma girişimidir. SECP256K1 şifreleme Bitcoin’in açık anahtar şifrelemesinde kullanılır.

“BT [the algorithm] Algoritma anahtarı parçalara ayırdığı ve bunları çeşitli düğümlere (saldırıya uğrayan sunucular) dağıttığı ve daha sonra yerel olarak bir metin dosyasına yazılan sonuçları topladığı için dağıtılmış bir şekilde çalışacak şekilde tasarlanmıştır. AquaSec’i açıklar.

Kuantum hesaplama kırılması bekleniyor Gelecekte bir noktada mevcut Bitcoin şifrelemesi, mevcut makinelerle bunu başarmanın imkansız olduğu düşünülüyor, ancak TeamTNT yine de diğer insanların kaynaklarını kullanarak teoriyi denemeye istekli görünüyor.

Muhtemelen, tehdit aktörleri, Kanguru saldırısı tüm kutuları işaretleyerek, ele geçirilen sistemler üzerinde yoğun operasyonlar gerçekleştirirken yalnızca yeni saldırı yolları, yük dağıtımı ve tespitten kaçma ile ilgili deneyler yapıyor.

Diğer saldırı türleri

AquaSec tarafından gözlemlenen diğer saldırılar aşağıdakilere benzer: Geçmiş TeamTNT operasyonları ama şimdi bazı yeni özellikler içeriyor.

“Cronb Attack”, belgelenmiş rootkit’ler, kalıcılık için cron işleri, kâr için kripto madencileri ve yanal hareket için araçlar kullanır. Yeni unsur, yeni C2 altyapı adreslerinin ve daha ayrıntılı veri alışverişinin ortaya çıkmasıdır.

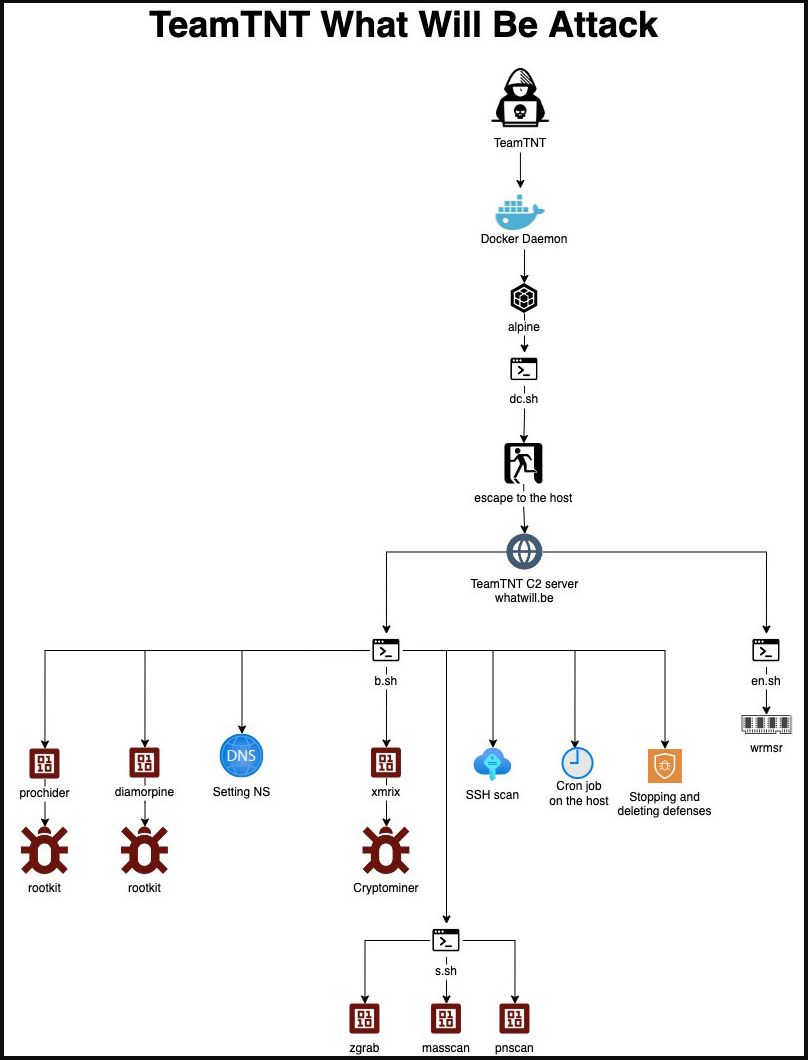

“What Will Be” saldırısı, kabuk dosyası Alpine görüntülerini tekrar bırakarak Docker Daemons’ı hedef alıyor ve kapsayıcıdan ana bilgisayara kaçmak için bir güvenlik açığından yararlanıyor.

Ardından, davetsiz misafirler ek komut dosyaları, kök setleri ve bir kripto madencisini indirip yürütürken, aynı zamanda ağ üzerinde cronjobs ekler ve SSH taramaları gerçekleştirir.

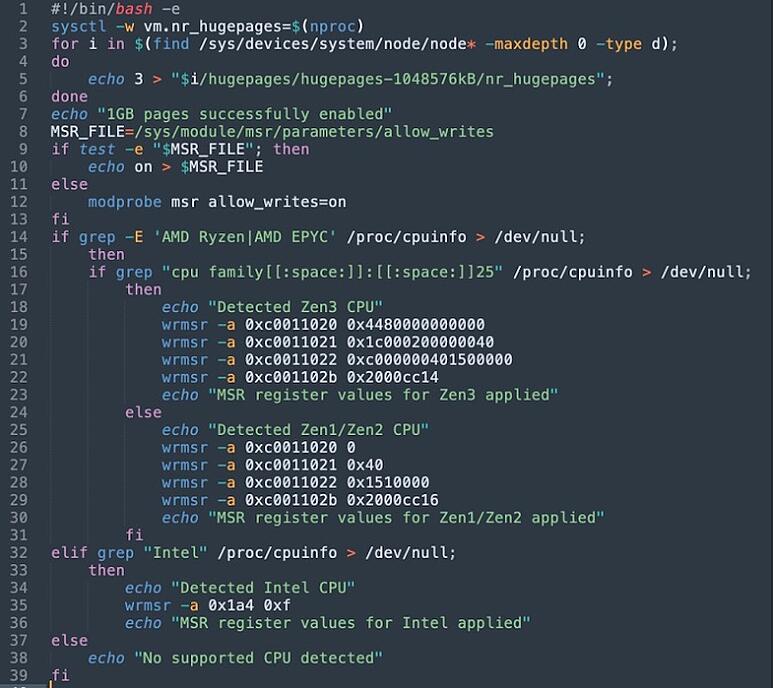

Bu saldırıdaki yeni bir numara, bu komut dosyaları aracılığıyla tanıtılır ve tehdit aktörlerinin mimari için CPU modeline özgü kayıtları değiştirerek şifreleme performansını optimize etmelerini sağlar.

Bu saldırıları TeamTNT veya bir başkası yürütüyor olsun, kuruluşlar bulut güvenliğini artırmalı, Docker yapılandırmasını güçlendirmeli ve çok geç olmadan mevcut tüm güvenlik güncellemelerini uygulamalıdır.