Bilgisayar korsanları, fidye yazılımı saldırıları gerçekleştirirken virüsten koruma yazılımını devre dışı bırakmak için son derece popüler Genshin Impact oyunu için bir hile karşıtı sistem sürücüsünü kötüye kullanıyor.

Sürücü/modül, “mhypro2.sys”, oyunun yüklenmesi için hedef sisteme ihtiyaç duymaz ve bağımsız olarak çalışabilir veya hatta kötü amaçlı yazılımlara gömülü olarak çalışabilir ve tehdit aktörlerine güvenlik yazılımını devre dışı bırakabilecek güçlü bir güvenlik açığı sunar.

Savunmasız sürücü oldu 2020’den beri biliniyor ve herhangi bir işleme/çekirdek belleğine erişim ve en yüksek ayrıcalıkları kullanarak işlemleri sonlandırma yeteneği verir.

Araştırmacılar sorunu geçmişte birçok kez satıcıya bildirdi. Ancak, kod imzalama sertifikası iptal edilmemiştir, bu nedenle program herhangi bir alarm vermeden Windows’a kurulabilir.

Daha da kötüsü, en az iki kavram kanıtı istismarı oldu [1, 2] 2020’den beri GitHub’da, kullanıcı modundan çekirdek modu ayrıcalıklarıyla çekirdek belleğinin nasıl okunacağı/yazılacağı, iş parçacıklarının numaralandırılması ve işlemlerin sonlandırılmasına ilişkin tüm ayrıntılarla birlikte.

Genshin Impact’in hile karşıtı sistemini kötüye kullanmak

İçinde yeni rapor Trend Micro tarafından araştırmacılar, Temmuz 2022’nin sonundan bu yana tehdit aktörlerinin bu sürücüyü kötüye kullandığına ve fidye yazılımı aktörlerinin aksi takdirde düzgün şekilde yapılandırılmış uç nokta koruma çözümlerini devre dışı bırakmak için kullandığına dair kanıtlar gördü.

Tehdit aktörleri, hedeflenen bir uç noktaya karşı ‘secretsdump’ ve ‘wmiexec’ kullandı ve ardından, alınan yönetici kimlik bilgilerini kullanarak RDP aracılığıyla etki alanı denetleyicisine bağlandı.

Güvenliği ihlal edilmiş makinede yapılan ilk eylem, mhyprot2.sys dosyasını, sürücüyü yüklemek için kullanılan kötü amaçlı bir yürütülebilir dosya olan ‘kill_svc.exe’ ile birlikte masaüstüne aktarmaktı.

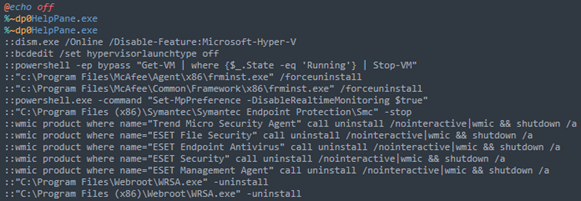

Ardından, davetsiz misafirler ‘avg.msi’ dosyasını bıraktı ve bu dosya da aşağıdaki dört dosyayı bırakıp çalıştırıyor:

- oturum açma.bat – HelpPane.exe’yi çalıştıran, antivirüs ve diğer hizmetleri öldüren ve svchost.exe’yi çalıştıran bir toplu iş dosyası

- HelpPane.exe – Microsoft Yardım ve Destek yürütülebilir dosyası gibi görünen kötü amaçlı bir dosya; kill_svc.exe’ye benzer şekilde, mhyprot2.sys’i yükler ve virüsten koruma hizmetlerini öldürür

- mhyprot2.sys – Savunmasız Genshin Impact hile karşıtı sürücü

- svchost.exe – Fidye yazılımı yükü

Trend Micro, tehdit aktörlerinin saldırıya uğrayan iş istasyonundaki dosyaları şifrelemek için üç kez denediğini ve başarısız olduğunu, ancak virüsten koruma hizmetlerinin başarıyla devre dışı bırakıldığını söylüyor. Sonunda, düşmanlar “logon.bat” dosyasını masaüstüne taşıdılar ve elle çalıştırdılar, bu da işe yaradı.

Son olarak, tehdit aktörü, daha fazla iş istasyonuna bulaşmak amacıyla sürücüyü, fidye yazılımını ve ‘kill_svc.exe’ yürütülebilir dosyasını toplu dağıtım için bir ağ paylaşımına yükledi.

.png)

Trend Micro, bu saldırılarda hangi fidye yazılımlarının kullanıldığını paylaşmadı.

Cihazlarınızı koruma

Trend Micro, satıcı yanıt verse ve kusuru giderse bile, eski sürümleri dolaşmaya devam edeceğinden, bilgisayar korsanlarının hile önleme modülünün konuşlandırılmasının artabileceği konusunda uyarıyor.

Araştırmacılar, “Bir aygıt sürücüsü olarak kod imzalamaya sahip ve kötüye kullanılabilecek bir modül bulmak hala nadirdir” diyor.

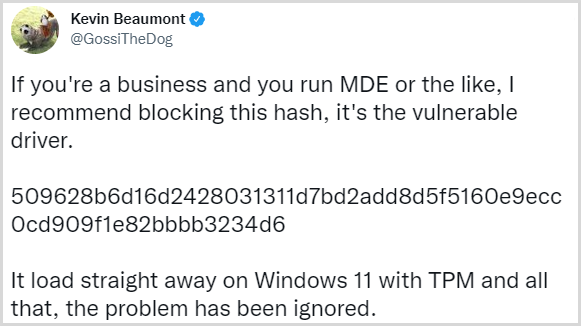

Güvenlik araştırması Kevin Beaumont, yöneticilerin “0466e90bf0e83b776ca8716e01d35a8a2e5f96d3Savunmasız mhypro2.sys sürücüsüne karşılık gelen güvenlik çözümlerinde karma.

Son olarak, savunucular “mhyprot2” adlı belirli hizmet kurulumu için olay günlüklerini izlemelidir.